Investigadores de laboratorio ciudadano Decenas de periodistas dicen que han encontrado evidencia de que sus iPhones se han comprometido silenciosamente con software espía que se sabe que utilizan los gobiernos nacionales.

Más que el año pasado, al menos 36 periodistas, productores y ejecutivos que trabajan para la reportera con sede en Londres Rania Tridy y la agencia de noticias Al Jazeera estaban apuntando al llamado ataque de «clic cero», que ahora ha explotado el objetivo. Eso es Apple iMessage. Dispositivos de ataque invisibles comprometidos sin engañar a las víctimas para que abran un enlace malicioso.

A principios de este año, se le pidió a Citizen Lab, el equipo de monitoreo de Internet de la Universidad de Toronto, que investigara las acusaciones de que su teléfono pudo haber sido pirateado por el periodista de inteligencia de Al Jazeera, Tamar al – Mishal.

En Un informe técnico Los investigadores dicen que los iPhones de los periodistas han sido infectados por el software espía Pegasus desarrollado por el grupo NSO con sede en Israel.

Los investigadores analizaron el iPhone de Almichel y encontraron que estaba conectado a los servidores utilizados por NSO para entregar el software espía Pegasus entre julio y agosto. El dispositivo reveló una explosión de actividad en la red, lo que sugiere que el software espía puede haberse entregado silenciosamente a través de iMessage.

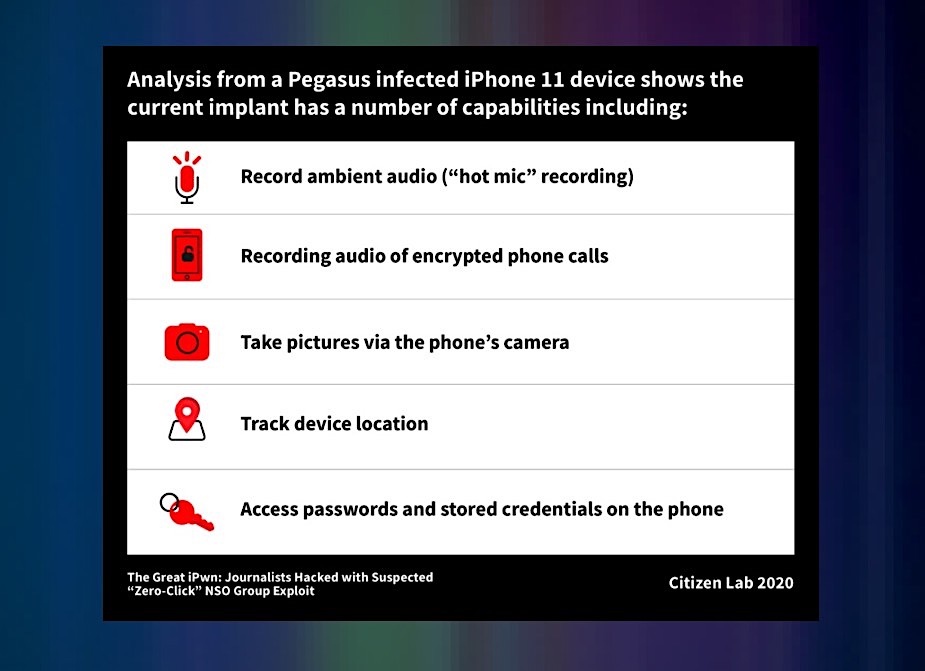

Registros de software espía provenientes del teléfono para grabar en secreto llamadas telefónicas y de micrófono, tomar fotos con la cámara del teléfono, acceder a las contraseñas de la víctima y rastrear la ubicación del teléfono.

Citizen Lab analizó los registros de red de los dos iPhones pirateados y descubrió que podía grabar llamadas ambientales, tomar fotos con la cámara y rastrear la ubicación del dispositivo sin que la víctima lo supiera. (Imagen: Citizen Lab)

Citizen Lab dijo que la mayor parte del hackeo pudo haber sido llevado a cabo por al menos cuatro clientes de NSO, incluidos los gobiernos de Citi Arabia y los Emiratos Árabes Unidos, citando evidencia encontrada en ataques similares que involucran al Pegasus.

Los investigadores encontraron evidencia de que otros dos clientes de NSO habían sido pirateados en uno y tres teléfonos de Al Jazeera, respectivamente, pero no pudieron atribuir los ataques a un gobierno en particular.

El portavoz de Al Jazeera transmitió inmediatamente el informe, pero no hizo comentarios de inmediato.

NSO vende su acceso al software espía Pegasus a gobiernos y estados nacionales Como servicio precompilado Proporcionando la infraestructura y los exploits necesarios para lanzar software espía contra los objetivos del cliente. Pero el fabricante de software espía se ha distanciado repetidamente de las acciones de sus clientes y dijo que sus clientes no apuntan a nadie. Algunos de los clientes conocidos de NSO incluyen regímenes dictatoriales. Se dice que Arabia Saudita utilizó tecnología de vigilancia Espiar las comunicaciones del autor Jamal Kashoki Poco antes de su asesinato, la inteligencia estadounidense decidió Puede haber sido ordenado Por el verdadero gobernante del reino, la corona es el príncipe Mohammed bin Salman.

Citizen Labs también ha recibido evidencia de que Tridi, un periodista de la estación de televisión árabe de Londres Al Arabi, fue asesinado en un ataque sin hacer clic. Los investigadores dicen que Tridi puede haber sido un objetivo del gobierno de los EAU.

En una llamada telefónica, Tridy le dijo a TechCrunch que su teléfono pudo haber sido atacado debido al contacto cercano con una persona interesada en los Emiratos Árabes Unidos.

El teléfono de Tridi, el iPhone XS Max, ha sido atacado durante mucho tiempo, que podría ser entre octubre de 2019 y julio de 2020. Los investigadores han encontrado evidencia de que fue atacado en dos casos separados con un ataque de día cero (el nombre de un exploit que no se reveló previamente y un enlace aún no está disponible) porque su teléfono ejecutó la última versión de iOS dos veces.

“Mi vida ya no es normal. No sé si volveré a tener una vida privada ”, dijo Tridy. “Ser periodista no es un delito”, dijo.

Los últimos hallazgos de Citizen Lab exponen la «tendencia rápida de la inteligencia» contra periodistas y organizaciones de noticias, y hacen que el uso cada vez mayor de la explotación sin clics sea cada vez más difícil, aunque aparentemente imposible, para detectar los dispositivos de las víctimas cuando ocultan sus pistas porque son demasiado complejos para detectarlos.

A su llegada el sábado, la NSO dijo que no podía comentar sobre las acusaciones porque no había visto el informe, pero cuando se le preguntó si era Arabia Saudita o los Emiratos Árabes Unidos, se negó a decir o describir qué procesos, si los hay, implementa para evitar que los clientes ataquen a los periodistas.

«Así es como escuchamos estas denuncias. Como hemos dicho en repetidas ocasiones, no tenemos acceso a ninguna información sobre las identidades de las personas que supuestamente nuestra organización ha utilizado para la vigilancia. Sin embargo, cuando obtengamos pruebas creíbles de uso indebido, nosotros, junto con los identificadores básicos de los presuntos objetivos y plazos, revisaremos las denuncias. Tomaremos todas las medidas necesarias de acuerdo con el procedimiento de investigación de abuso de productos ”, dijo un portavoz.

«No podemos comentar sobre un informe que no hayamos visto antes. Sabemos que Citizen Lab continúa emitiendo declaraciones basadas en suposiciones falsas y sin un dominio completo de los hechos, y este informe proporciona a las agencias de aplicación de la ley del gobierno de NSO productos que solo pueden hacer frente al crimen organizado grave y al terrorismo, pero como se señaló En el pasado, no los hemos ejecutado. Sin embargo, estamos comprometidos a asegurar que se cumplan nuestras políticas y que cualquier evidencia de incumplimiento se tome en serio e investigue «.

Citizen Lab dijo que apoyaba sus hallazgos.

Los portavoces de los gobiernos de Arabia Saudita y los Emiratos Árabes Unidos en Nueva York no respondieron a una solicitud de comentarios.

Estos ataques no solo son un nuevo foco en el mundo oculto del software espía de vigilancia, sino también las empresas que necesitan protegerse contra él. Apple ha constituido la mayor parte de su imagen pública apoyando la privacidad de sus usuarios y creando dispositivos seguros como iPhones, que están diseñados para resistir la gran mayoría de los ataques. Pero ninguna tecnología está sujeta a fallas de seguridad. En 2016, Informes de Reuters La empresa de seguridad cibernética con sede en los Emiratos Árabes Unidos Darkmater ha adquirido la explotación de cero clics para apuntar a iMessage, al que se refieren como «karma». La explotación funcionó incluso cuando el usuario no utilizó activamente la aplicación de mensajería.

Apple le dijo a TechCrunch que no verificó de forma independiente los hallazgos de Citizen Lab, pero que las vulnerabilidades utilizadas para apuntar a los reporteros se solucionaron en iOS 14, que se lanzó en septiembre.

“En Apple, nuestros equipos trabajan incansablemente para fortalecer la seguridad de los datos y dispositivos de nuestros usuarios. iOS 14 es un gran salto en seguridad y ofrece nuevas defensas contra este tipo de ataques. El ataque descrito en la investigación fue altamente dirigido por los gobiernos nacionales contra individuos específicos. Siempre pedimos a los clientes que descarguen la última versión del software para protegerse ellos mismos y sus datos ”, dijo un portavoz de Apple.

La NSO está actualmente envuelta en una batalla legal con Facebook, que el año pasado acusó al fabricante de software espía israelí de utilizar una explotación similar, no publicada anteriormente, con cero clics en WhatsApp, infectando alrededor de 1.400 dispositivos con el software espía Pegasus.

Facebook detectó las vulnerabilidades y detuvo el ataque en seco, pero dijo que más de 100 defensores de derechos humanos, periodistas y «otros miembros de la sociedad civil» se vieron afectados.