Un grupo de investigadores reveló recientemente el descubrimiento de un nuevo formato de ataque para dispositivos Android, conocido como “AutoSpill”, que es capaz de robar datos de inicio de sesión de cuentas durante el proceso de autocompletar cuentas a través del navegador.

durante la conferencia sombrero negro europaLos investigadores revelaron esta nueva forma de ataque, que es capaz de robar datos confidenciales de los sistemas de los usuarios, especialmente de los dispositivos Android, utilizando el sistema de autocompletar datos de inicio de sesión, que es utilizado por la gran mayoría de los usuarios.

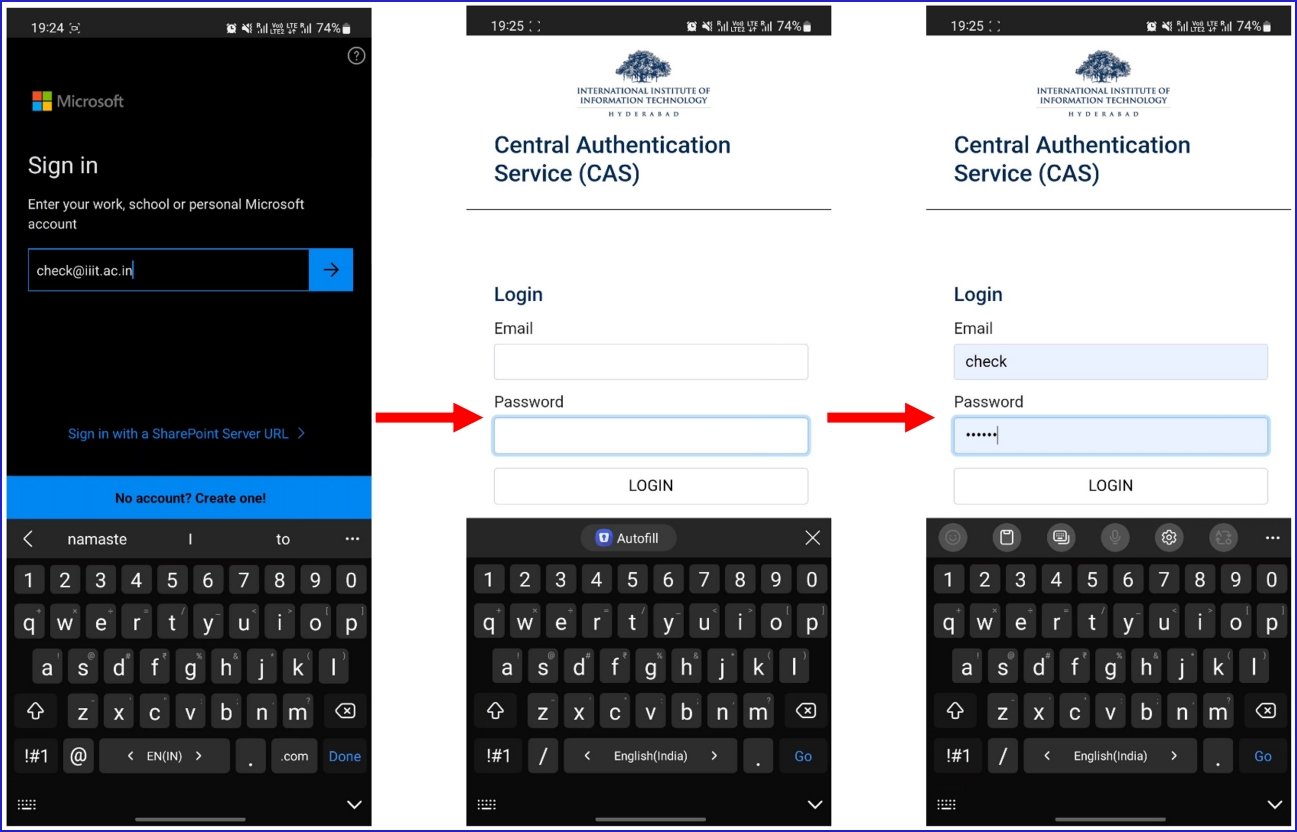

Muchas aplicaciones en Android utilizan WebView como medio para presentar contenido web dentro de las propias aplicaciones, especialmente para tareas de inicio de sesión en ciertos sitios. Esto permite que las tareas se realicen directamente a través de la aplicación, en lugar de dirigir a los usuarios a sus navegadores, empeorando así su experiencia de navegación.

La mayoría de los administradores de contraseñas, incluidos los integrados directamente en el navegador, como el Administrador de contraseñas de Chrome, pueden identificar automáticamente y proporcionar estos campos de inicio de sesión para que los usuarios los completen rápidamente.

Según los investigadores, es posible explorar la forma en que se envían estos datos dentro de la aplicación, para recopilar datos que son ingresados automáticamente por un administrador de contraseñas, incluso sin involucrar el uso de JavaScript en el proceso, una técnica utilizada anteriormente para recoger datos en este sentido.

Los investigadores señalan en parte que los datos podrían recopilarse porque Android no tiene forma de proteger los datos de autocompletar después de enviarlos a la aplicación, lo que permite que terceros los recopilen.

Los investigadores señalan que la falla podría afectar a una amplia gama de administradores de contraseñas que tienen sistemas de autocompletar. En las pruebas en Android 10, 11 y 12, 1Password 7.9.4, LastPass 5.11.0.9519, Enpass 6.8.2.666, Keeper 16.4.3.1048 y Keepass2Android 1.09c-r0 serán vulnerables a este ataque.

Sin embargo, Google Smart Lock 13.30.8.26 y DashLane 6.2221.3 utilizan un método diferente para completar campos automáticamente y no son vulnerables a estos ataques.

Los investigadores afirman haber compartido información sobre el ataque con entidades con administradores de contraseñas afectados, así como con el equipo de Android, y aunque la falla ha sido confirmada, aún están disponibles detalles sobre cuándo estará disponible una solución. Desconocido. Lo mismo.